Trends und Technologien

ISO 27001 - Mehr Schutz von Informationswerten

30. August 2021 / Annekathrin Gut

Normen und Standards gelten gemeinhin als das Gegenteil von Agilität und Flexibilität. Wie kann also ein Unternehmen wie die HEC, das nach agilen Methoden Individualsoftware entwickelt, den Anforderungen einer internationalen Sicherheitsnorm wie der ISO 27001 entsprechen? Daran hat Martin Dolhs, Informationssicherheitsbeauftragter der HEC, rund ein Jahr lang getüftelt. Unterstützt haben ihn weitere HEC Kolleg:innen und der zertifizierte ISO-27001-Auditor Andreas Kirchner von der abat AG. Das Ergebnis ist ein Informationssicherheits-Managementsystem (ISMS), das das agile Vorgehen möglichst genau beschreibt und verbindlich in die Entwicklungsarbeit integriert.

Wofür sorgt die ISO 27001?

Seit Juli 2021 ist die HEC von der DEKRA für die ISO 27001 zertifiziert. Diese Norm hat das Ziel, die „Informationswerte“ eines Unternehmens zu schützen. „Dazu gehört jegliche Information, die für das Unternehmen einen Wert hat“, erklärt Martin Dolhs. „In unserem Falle ist das die von uns erstellte Software, unsere Daten sowie die Daten unserer Kunden, das Wissen in unseren Köpfen usw.“

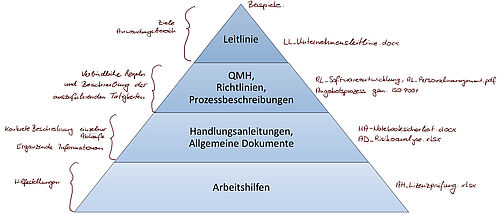

Die ISO 27001 beschreibt Maßnahmen, die Unternehmen ergreifen können, um die Informationssicherheit zu verbessern. Zentraler Bestandteil ist der Betrieb eines ISMS. Damit ist kein Software-System gemeint, sondern eine Systematik, die Unternehmen anwenden, um die Informationssicherheit zu gewährleisten und zu verbessern.

Warum ist die Norm so wichtig?

Missbrauch oder Diebstahl von Informationen – dieses Risiko will kein Unternehmen eingehen. Deren Sicherheit zu gewährleisten ist gerade für Dienstleister wie die HEC ein wichtiges Ziel. „Zusätzlich haben wir beschlossen, unser ISMS auszubauen und zertifizieren zu lassen“, sagt Martin Dolhs.

Mittlerweile fragen immer mehr Kunden in Ausschreibungen nach der Zertifizierung gemäß ISO 27001. „Wir gehen davon aus, dass solche Anfragen zukünftig weiter ansteigen werden“, so Dolhs. „Außerdem hoffen wir, dass die Kunden unserer Arbeit ein höheres Vertrauen schenken werden, zum Beispiel in Bezug auf unseren Umgang mit Kundendaten, die Sicherheit der von uns erstellten Software oder die Verlässlichkeit unserer Arbeit.“

Die Umsetzung: Vertrauen vs. Überwachung

Für die HEC als agiles Unternehmen ist Vertrauen eine wichtige Grundlage bei der Zusammenarbeit. „Unglücklicherweise erwähnt die ISO 27001 das Wort Vertrauen an keiner Stelle“, mussten Dolhs und sein Kollege Leroy Stocker, der ihn bei dem Vorhaben unterstütze, feststellen. „Stattdessen ist die Rede von Überwachung, Messung, Analyse und Bewertung.“

Die ISO 27001 benennt recht viele – genau gesagt: 114 – Maßnahmen, die ein Unternehmen umsetzen oder zumindest behandeln muss. Die HEC bewertete dahingehend Risiken, leitete Maßnahmen ab und verfasste verbindliche Richtlinien. Das alles mit der Idee, dass kein administrativer Wasserkopf entstehen sollte, der jede agile Flexibilität zunichtemacht.

So wurden – und werden auch weiterhin – bestehende Prozesse erweitert, um die geforderten Nachweise erbringen zu können. Ein Beispiel ist die „Definition of Project Initiation“ (DOPI), der einheitliche Qualitätsstandard, nach dem Softwareentwicklungsprojekte in der HEC gestartet werden. Hinzu kommt die Abstimmung mit den Expert:innen für den Datenschutz und für die Qualitätsrichtlinie ISO 9001, um doppelte Arbeit und widersprüchliche Anforderungen zu vermeiden.

Die ISO mag den Teamgedanken!

Besonders freuen sich Martin Dolhs und Leroy Stocker darüber, dass die Auditoren die agilen Prozesse und den Gedanken der Teamverantwortung unterstützten. „Wir wurden sogar aufgefordert, dies in unserem Leitbild noch deutlicher hervorzuheben. Das finde ich bemerkenswert, weil Verantwortung gerade in Normen als nicht teilbar angesehen und daher auf eine Person fokussiert wird.“ Die Wirksamkeit des ISMS wird dazu künftig in regelmäßigen Audits überprüft. Noch mehr als bislang müssen Projektteams Prozesse dokumentieren und Nachweise erbringen, also relevante Ereignisse und Entscheidungen protokollieren. „Das zieht einiges an administrativem Aufwand nach sich“, so Dolhs. „Unser Ziel ist es aber, diesen Aufwand möglichst gering zu halten und auf vorhandenen Prozessen aufzubauen.“

Mehr Informationen über Informationssicherheitsmanagement: